- Могут ли умные колонки шпионить за вами?

- Подслушивает ли меня умная колонка?

- Шпионский софт незаметно превращает наушники в микрофон

- Угроза

- Прослушка на расстоянии

- Простое подслушивание

- Диктофоны – простая удаленная прослушка

- Микрофоны – классическая прослушка на расстоянии

- Проводной микрофон

- Устройство, подслушивающее на расстоянии по телефонным линиям

- Радиожучки — классика шпионажа, проверенная временем

- GSM жучки — куда же без них

- ИК-передатчики

- Направленные микрофоны самый эффектный Способ прослушки на расстоянии

- Модификации направленных микрофонов:

- Полуактивные системы акустической разведки

- Стетоскоп – устройство подслушивающее через стену

- Лазерные микрофоны

- Визуальный способ

- Выводы

Могут ли умные колонки шпионить за вами?

Окружающая нас техника с каждым днем все больше «умнеет». Если раньше даже смарт-браслет воспринимался как нечто диковинное и интересное, то сегодня чуть ли не каждый второй пользователь имеет умные часы, умную колонку или еще что-то. Хотя именно на умных колонках хотелось бы остановиться поподробнее. Так как эти гаджеты специально созданы для того, чтобы слушать вас. А еще они имеют доступ в интернет и постоянно отправляют данные на сервера производителей. Потенциально — это отличное средство для шпионажа. Но так ли это на самом деле?

Подслушивают ли нас умные гаджеты?

Подслушивает ли меня умная колонка?

Исследователи, занимающиеся вопросами кибербезопасности, из компании SRLabs не так давно обнаружили довольно своеобразный хак. И да, не стоит пугаться, что кто-то специально взламывает умные колонки. Хакерство может работать и во благо, так как такого рода команды делятся с разработчиками найденными «дырами», чтобы те улучшили систему безопасности своих устройств.

Так вот, SRLabs разработала специальную команду, которую можно легко встроить в умные колонки. В качестве «подопытных» выступали Alexa и Google Assistant, которые установлены на, соответственно, колонки от Amazon Echo и Google Home. К слову, последняя не так давно анонсировала новое поколение колонок для системы умного дома. Если вдруг вы пропустили данную новость, то подписывайтесь на нас, чтобы быть в курсе последних событий.

Хак заключается в следующем: умные колонки имеют специальные индикаторы, которые показывают, что в данный момент они вас не слушают. Как правило — это какие-то элементы подсветки. Когда программное обеспечение, встречает кусочек кода с хаком, оно вставляет длинную паузу до того, как отключится. При этом индикация говорит о том, что устройство «оглохло», хотя на самом деле это не так. Конечно, подобным образом записанное сообщение (если оно создастся, ведь «период тишины» регулировать нельзя) нужно еще перехватить, но сам факт наличия этой возможности крайне настораживает.

Это может быть хорошей причиной для того, чтобы выбросить свои умные колонки и не притрагиваться к подобного рода продуктам в будущем, но не спешите с выводами. Во-первых, об обнаруженном эксплойте производители уже знают, а значит смогут и предоставить вариант решения проблемы. Во-вторых, сторонние приложения не так-то легко заставить работать в паре с умными колонками. Ну и нельзя забывать, что Amazon Echo и Google Home не так сильно распространены на территории нашей страны. К тому же, неизвестно, работает ли подобный хак на Яндекс.Станции, которые в российских домах все же имеются. Но даже если и так, то специалисты российской поисковой компании тоже наверняка в курсе данной проблемы.

Однако не стоит забывать вот еще о чем: даже если предположить, что хакерам на различного рода умные колонки «вход закрыт», то ведь остается еще 2 звена в этой цепи. В первую очередь — это интернет-каналы передачи данных, по которым колонки передают запросы и другую информацию, а также сервера компании. Там ее перхватить куда легче. Или вот еще что: вы правда на 100% уверены в том, что производители умной техники, имея на руках столь мощный инструмент, не будут им пользоваться? Пусть не со злым умыслом, дабы подслушивать ваш разговор с домочадцами, но с целью сбора данных для «втюхивания» вам таргетированной рекламы? Над этим, как минимум, стоит задуматься.

Источник

Шпионский софт незаметно превращает наушники в микрофон

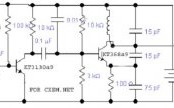

Принципиальная схема работы микрофона, наушников и колонок

Специалисты по информационной безопасности из научно-исследовательского центра компьютерной безопасности в университете имени Бен-Гуриона разработали шпионскую программу SPEAKE(a)R, которая незаметно для пользователя превращает его наушники в микрофон.

На аппаратном уровне микрофон и колонки/наушники работают по схожему принципу. Микрофон преобразует звук в электрические сигналы, а пассивные колонки или наушники осуществляют обратную операцию. В обоих устройствах присутствует маленькая диафрагма, которая колеблется в магнитном поле для генерации/детектирования звуковых волн. Схожее аппаратное устройство позволяет использовать микрофон вместо наушников или наушники вместо микрофона. Это хорошо известный факт, давно описанный в профессиональной литературе. Качественные колонки записывают звук даже лучше, чем дешёвые китайские микрофоны!

Чтобы использовать колонки или наушники в роли микрофона, достаточно просто поменять аудиоразъём — вставить наушники в гнездо для микрофона, и наоборот.

Особенность программы SPEAKE(a)R состоит в том, что она незаметно меняет назначение аудиоразъёма, куда подключены наушники. Вместо аудиовыхода (line out) разъём начинает работать на приём данных (line in).

Опция смены функциональности разъёма поддерживается на уровне чипсета звуковой карты, и активировать её можно программно. Соответствующая опция обычно называется jack retasking или jack remapping. Например, такая функция есть в чипсетах Realtek Semiconductor Corp., которые интегрированы в большое количество современных материнских плат. Вот список чипсетов Realtek с поддержкой этой функции: ALC892, ALC889, ALC885, ALC888, ALC663, ALC662, ALC268, ALC262, ALC267, ALC272, ALC269, ALC3220. В этих чипсетах оба аудиоразъёма подключены одновременно к АЦП и ЦАП, так что могут работать в обоих режимах.

Более того, программная смена назначения аудиоразъёма является частью официальных спецификаций Intel High Definition Audio.

Опция малоизвестная, о ней до сегодняшнего дня знало только небольшое количество разработчиков и специалистов. Например, несколько лет назад об этой функции упоминал в своём блоге Дэвид Хэннингсон (David Henningsson) один из разработчиков ядра Linux.

Такая смена функциональности сделана, вероятно, для удобства сборщиков компьютеров, а также самих пользователей. Действительно, очень удобно: вставляешь микрофон или наушники в любое гнездо, не заморачиваясь чтением надписей или изучением цвета разъёмов (обычно зелёный разъём предназначен для колонок, а розовый для микрофона). Если не заработало — просто меняешь назначение разъёма в настройках, как показано на скриншоте с Ubuntu 11.10.

Дэвид Хэннингсон ещё пять лет назад заметил, что программную замену разъёма поддерживает большинство современных встроенных карт, но почти никто не использует эту функцию и даже не знает о ней.

Есть ещё параноидальная версия, что программная смена функциональности аудиоразъёмов сделана втайне по запросу спецслужб. По крайней мере, документ АНБ от 1995 (!) года свидетельствует, что спецслужбы знали и использовали такой метод удалённой прослушки (RED/BLACK INSTALLATION GUIDANCE, технический документ АНБ от 1995 года).

Угроза

Угроза заключается в том, что наушники или колонки установлены на большом количестве компьютеров. Многие привыкли использовать их, даже не подозревая о возможности прослушки разговоров в комнате. А ведь врагу совсем необязательно устанавливать прослушивающее оборудование для шпионажа, если жертва добровольно использует наушники или колонки на своём компьютере.

Микрофоны и веб-камеры ещё не стоят повсеместно на каждом ПК, а вот наушники и колонки гораздо больше распространены.

В опубликованной научной работе авторы опубликовали техническое описание шпионской программы SPEAKE(a)R и показали, как её можно использовать в различных ситуациях. Они также оценили качество звука, который записывают микрофон и пассивные колонки, работающие в режиме микрофона.

Производители чипсетов предоставляют драйверы, через которые осуществляется смена назначения аудиоразъёма. Например, в случае с драйвером Realtek под Windows это делается изменением значения в реестре Windows.

Вот соответствующее значение в реестре:

В Linux доступ к Advanced Linux Sound Architecture (ALSA) осуществляется через программу hda-jack-retask , которая тоже меняет назначение аудиоразъёмов.

Таким образом, шпионская программа после установки в системе может осуществлять прослушку пользователя через наушники, используя штатные средства операционной системы Windows и Linux.

Тестирование показало, что наушники записывают звук хуже, чем микрофон, но всё равно обеспечивают довольно хорошее качестве на средних частотах, на которых звучит человеческая речь. В частности, индекс SAR для наушников при записи на расстоянии 3−5 метров примерно соответствует индексу SAR для микрофона при записи с 9 метров. Это важно, потому что значение SAR обычно коррелирует со способностью различать человеческую речь.

Значения качества звука для аудиофайлов получены с помощью инструментов SNReval по стандартной методике.

Чтобы защититься от прослушки такого рода, специалисты рекомендуют отказаться от использования микрофонов, наушников и колонок на рабочих местах, где требуется высокая безопасность, или разрешить использование только активных колонок, которые не могут работать в обратном режиме. Пассивные колонки и наушники следует рассматривать как аналог микрофонов с применением соответствующих правил безопасности. На программном уровне можно отключить звуковую карту в настройках UEFI/BIOS.

Источник

Прослушка на расстоянии

Способов дистанционно снять акустический сигнал (прослушка на расстоянии) достаточно много. Если подобное применят против вас, вы, вероятно, ничего не узнаете и будете чувствовать себя в полной безопасности, пока полученная информация не будет показательно применена. При этом вы можете и вовсе не понять, что происходит и откуда потери. Не стоит говорить лишнего, опасаясь подобных последствий.

Ниже собрано наиболее полное описание возможных вариантов удаленной прослушки. Некоторые из методов доступны всем желающим. Другие – только спец органам и профессиональным “детективам”. Чего опасаться, а чего не стоит решать каждому самому, опираясь на масштаб значимости той информации, которая может быть похищена.

Простое подслушивание

Диктофоны – простая удаленная прослушка

Прослушка с диктофонами ведётся крайне просто – достаточно незаметно включить устройство на запись и спрятать в кабинете, в котором будут проходить переговоры. Затем просто забрать. Некоторые устройства могут даже находиться в состоянии ожидания, пока нет звуков в помещении, что экономит батарею, продлевает время работы и позволяет быстро находить нужную нформацию среди записанного.

Микрофоны – классическая прослушка на расстоянии

Классическая прослушка ведётся с использованием различных закладок (или жучков для прослушки) в роли которых выступают всевозможные микрофоны, отличающиеся между собой по способу подключения, доступу к питанию и, конечно же, по способу передачи сигнала.

Проводной микрофон

Однако, и у столь простой технологии сегодня появилось продолжение – вместо обычного провода, который легко обнаружить, вполне могут применяться ультратонкие проводники. Микрофоны научились заменять считывателями колебаний объёмных поверхностей. Потому, можно не узнать жучок даже глядя на него в упор. Хорошо, что подобная техника сложна и не каждому доступна.

Высокотехнологичными разновидностями таких жучков являются устройства использующие для передачи сигнала существующие инженерные коммуникации. Например, есть пожарная сигнализация, так почему бы к ней не подключить микрофон? Для инженеров это не должно быть проблемой. А ещё спецслужбы умеют использовать выходящие из здания металлоконструкции (например трубы отопления), линии электропередачи, находящиеся под напряжением, телевизионные антенны и т.д.

Устройство, подслушивающее на расстоянии по телефонным линиям

Удалённая прослушка через телефонные провода (не путать с прослушкой телефонных разговоров) это относительно новое направление в шпионаже. В качестве примера приведём систему TELE-MONITOR. Для её работы внутрь телефонного аппарата устанавливают саму закладку, которая перехватывает входящие звонки первой. Далее на этот телефон делается вызов и в трубку посылается специальный сигнал, активирующий прослушку. Закладка не пускает этот звонок далее (на телефон), и звонок в этом случае не проходит. В помещении нет никаких признаков начала прослушки. Тем временем TELE-MONITOR начинает передавать в линию все происходящие в помещении звуки, включая разговоры.

Радиожучки — классика шпионажа, проверенная временем

Радиозакладки пришли на смену проводным микрофонам. Они уверенно занимали лидирующие позиции среди всех способов прослушки на расстоянии до недавнего времени. Сегодня уже сложно сказать чего больше – радиозакладок или видео жучков. А есть ещё шпионские программы для сотовых телефонов, с которыми все остальные способы прослушки отходят на второй план…

Но вернёмся к радиожучкам. Простейшее устройство содержит микрофон, источник питания и модуль (схему) для передачи сигнала на расстоянии. Разновидностей этого оборудования крайне много.

Для таких закладок характерны следующие параметры:

- диапазон: 30…1300МГц

- мощность: 0,2…500мВт

- ток: 0,5…100 мА

- дальность: 10…1500м (без ретранслятора)

- период активного существования:4 часа…20 лет.

- Габариты: отнескольких миллиметров до десятков сантиметров

Для получения сигнала можно использовать ряд приёмников – от бытовых приборов (магнитофон, радиоприёмник, рация и др) до специализированного оборудования. Здесь всё зависит от сигнала с жучка, от его мощности. К примеру, для бытовой техники нужно чтобы жучок передавал в диапазоне 62- 74 МГц (для отечественных приемников), 88-108 МГц (для импортных). И чтобы сигнал был достаточно сильным в зоне съёма. Пример профессионального считывателя — ЛСТ-П-3, работающий в диапазоне 110…160 МГц и способный улавливать очень слабые сигналы.

Характеристики распространённого в СНГ радиожучка ЛСТ-1:

- частота в диапазоне106…170 МГц;

- приема речи до 12метров;

- габариты 34x16x12 мм;

- дальность передачиинформации до 150 м;

- время непрерывнойработы не менее 50 часов.

Понятно, что прослушка на расстоянии с помощью радиожучка должна работать как можно дольше. Слишком сложно устанавливать чтобы потом пришлось проделывать эту работу заново. Потому по возможности стараются подключать такое оборудование к источнику питания, например, к сети 220В. Розетки, лампы и даже лампочки могут представлять собой потенциальную опасность. Неговоря уже о простом подключении к проводке в стене или коробе.

А есть ещё солнечные батареи. Профессиональные производители умудряются даже маскировать такие изделия под предметы обихода. Так причудливый орнамент на дне бокала для виски вполне может оказаться миниатюрной солнечной панелью.

Для полноты картины отметим, что устройство, подслушивающее на расстоянии может быть укомплектовано промежуточным передатчиком – ретранслятором. Система крайне простая – миниатюрный жучок ставится в нужном месте, передавая слабенький сигнал на малое расстояние. Устройства приёма – передачи устанавливается в соседнем помещении. Дальность передачи такой системы перестаёт быть ограничением. Да и сам тип сигнала может измениться (скажем с радио на GSM).

GSM жучки — куда же без них

Вообще, подробно останавливаться не будем, поскольку этой теме отводится целый раздел нашего сайта. Основа технологии — использование модуля для передачи данных по каналу сетей операторов сотовой связи. Вставляете сим карту в девайс и на сайт в сети или на ваш телефон приходит информация. Примечательно, что связь с такими устройствами двухсторонняя. Т.е. вы можете их активировать не только по времени или по расписанию, но и позвонив на номер сим карты.

Как вы понимаете, технология полностью превосходит радио жучки, предоставляя всё и сразу и удобно и просто и т.д. Но GSM жучки для прослушки также быстро как появились, были вытеснены GSM камерами для просмотра с одновременной прослушкой. В общем, вышли на новый уровень.

Теперь, когда говорят о жучках, чаще всего подразумевают скрытые миниатюрные шпионские камеры, работающие по GSM сетям и предоставляющие на ту сторону не только звук, но и видео.

ИК-передатчики

В качестве канала передачи информации от жучка к приёмнику может выступать не только радио или сотовый каналы связи, но и околовидимый канал светового спектра – ИК диапазон. Это больше рассчёт на эффект неожиданности в случае целенаправленного поиска оборудования. Детекторы так просто его не обнаружат. Но, как понятно, ИК диапазон определяется специализированными тепловыми и фотоэлектрическими приёмниками (тепловизорами). Передатчиком здесь является маломощный полупроводниковый лазер или светодиод. Основной недостаток – необходимость прямой видимости передатчика со стороны приёмника.

Направленные микрофоны самый эффектный Способ прослушки на расстоянии

Обычные микрофоны способны “адекватно” воспринимать голос человека с нормальной громкостью на расстоянии примерно до 15 метров. В тихой обстановке без посторонних шумов расстояние возрастает на порядок. Но этого было мало для шпионских целей. К тому же решение уже было найдено физиками и опробовно (к примеру, в космической промышленности).

Модификации направленных микрофонов:

Трубчатые направленные микрофоны — прослушка на расстоянии обусловлена эффектом наложения (интерференцией) акустических волн внутри трубки с отверстиями. Для реализации эффекта отверстия по всей длине трубки рассчитаны с учётом длины волны, благодаря в каждое отверстие попадает полный набор звуков но усиливаются только те, что идут вдоль трубки.

Направленные микрофоны с параболическим отражателем с одной стороны закрывают приёмник от сигналов “из-за спины отражателя” (от боковых сигналов приёмник также закрыт конструктивно) с другой параболическая антенна собирает сигналы с целевого направления в точку расположения приёмника. Такую технику все много раз видели в кино.

Направленный микрофон органного типа — сборка десятка тонких трубок разной длинны направленных в одну сторону. Сигналы из осевого направления, проходят в трубки и далее суммируются естественным путём за счёт софазности. С боковыми звуками такого не происходит. Физическое обоснование у таких микрофонов есть, но распространения не получили, поскольку сильно уступали по удобству, стоимости и другим параметрам двум другим технологиям.

Полуактивные системы акустической разведки

Самым незаметным, оригинальным, но не безвредным считается работающий на частоте 330 МГц, полуактивный микрофон, который невозможно обнаружить при помощи спец средств поиска если он не активен в момент попытки обнаружения.

Это оригинальная разработка советских инженеров ещё середины 40-х годов. Принцип использования заключён в создании частотного излучения модулирующего звуки в помещении в ответ на внешнее облучение на этой же частоте. Никаких источников питания и микрофонов внутри нет.

Внутрь цилиндрического объемного резонатора, с маслом на дне и отверстием в верхней части попадают внешние акустические волны (т.е. звуки). С другой стороны в него попадает принудительное вешнее излучение нужной частоты, на которое настроен внутренний резонатор, выполненный в форме металлической втулки с четвертьволновым вибратором, настроенным на частоту 330 МГц. Размеры резонатора и уровень жидкости подобраны так, чтобы вся система резонировала на внешнее излучение на частоте 330 МГц. При этом собственный четвертьволновый вибратор внутри резонатора создает внешнее поле переизлучения под воздействием акустической волны которое становится модулированным по амплитуде и фазе самой волне.

Таким образом, облучив хорошенько высокочастотным излучением помещение с резонатором и нужными объектами слежки можно их подслушать. Правда это будет вредно, в том числе и для подслушивающего. Ну да кого это волновало во времена холодной войны.

Стетоскоп – устройство подслушивающее через стену

Лазерные микрофоны

Пример лазерногоподслушивающего устройства HPO150 фирмы «Hewlett-Packard”. Дальность действия 1 км. В основе гелий-неоновый или полупроводниковый лазер, луч от которого направляется на поверхность стекла помещения, которое необходимо прослушивать. Отражённый сигнал рагистрируется приёмником. По его дрожанию происходит “распознавание” речи.

У такого подслушивающего на расстоянии устройства приемник и передатчик выполнены раздельно. Понятно, что на скорую руку выполнить задуманное не получится – нужно готовиться заранее. Приёмник на коленке не соберёшь. Стоимость оборудования высока и подходит разве что для очень серьёзных дядей.

Визуальный способ

Выводы

Понятно, что перечислены не все способы прослушки на расстоянии. В выборку не попали бесперспективные и малозначащие подходы к вопросу, например, гидроакустические датчики и им подобные системы. Также мы намеренно обошли стороной самый простой и эффективный способ прослушки — шпионские программы для мобильных телефонов. Сделали мы это по причине того, что вопрос всесторонне раскрыт в специальном разделе сайта, где можно не только разобраться с вопросом, но и скачать такую программу на телефон.

Источник